core1.netops.test es usado como certificado por defecto para los bloqueos de La Liga en DigiMobil

¿Qué está pasando?

Desde hace un tiempo, La Liga viene "peleando" contra la piratería y las emisiones pirata de los partidos de fútbol.

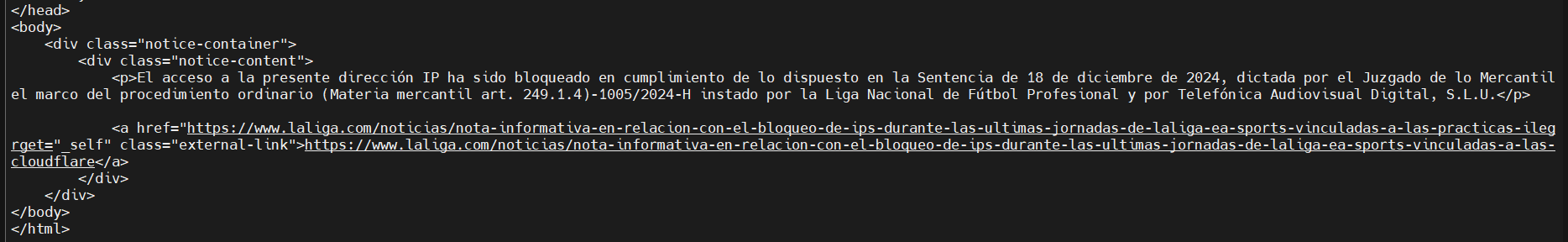

Para hacerlo, sentencias judiciales mediante, bloquean una serie de direcciones IP a nivel de ISP. Estos bloqueos afectan a direcciones IP que La Liga ha detectado en su búsqueda de emisiones ilegales.

¿Cuál es el problema? Hace mucho tiempo que 1 dirección IP dejó de equivaler a un sitio web. En tiempos de CDN, WAF, VirtualGateways y demás, eso es historia, aunque La Liga parece no haberse enterado.

Tras la implementación de ECH (Encrypted Client Hello), un protocolo que persigue hacer Internet más privado, La Liga decidió que, si no podía bloquear dominios, iba a bloquear IPs.

Bloqueando IPs de CDNs se puede conseguir bloquear la difusión del contenido pirata, sí. Pero tras una IP de este tipo de servicios puede haber miles de sitios web. Los compañeros de BandaAncha.eu han curado este listado con webs que resultan afectadas por el bloqueo.

Entre estas webs encontramos algunas como RAE.es, MANRS.org, elordenmundial.com, ChatGPT, 3ds.redsys.es (¡la pasarela de pagos!)...

No se trata solo de un movimiento con poca base técnica; se trata de un abuso grandísimo que La Liga puede hacer (con el beneplácito de La Justicia!), un choque frontal con los principios de neutralidad de la red, y problemas enormes para todas las páginas (legales y útiles) que usan Cloudflare como CDN.

¿Qué demuestra esto?

- ¡Con la

Iglesiael fútbol hemos topado! - Que si tienes dinero te puedes cargar la conectividad de un país.

- Miles de negocios están a merced de las decisiones de un señor de apellido Tebas.

- Los jueces y juezas de este país necesitan formación técnica urgentemente.

- Hay que seguir luchando para conseguir eso que a veces llamamos Net Neutrality

Certificado para bloqueos en DigiMobil

No había prestado mucha atención a este tema porque, por suerte, no me ha afectado demasiado. Pero tras un susto un día con la pasarela de pagos de Redsys me mosquee bastante.

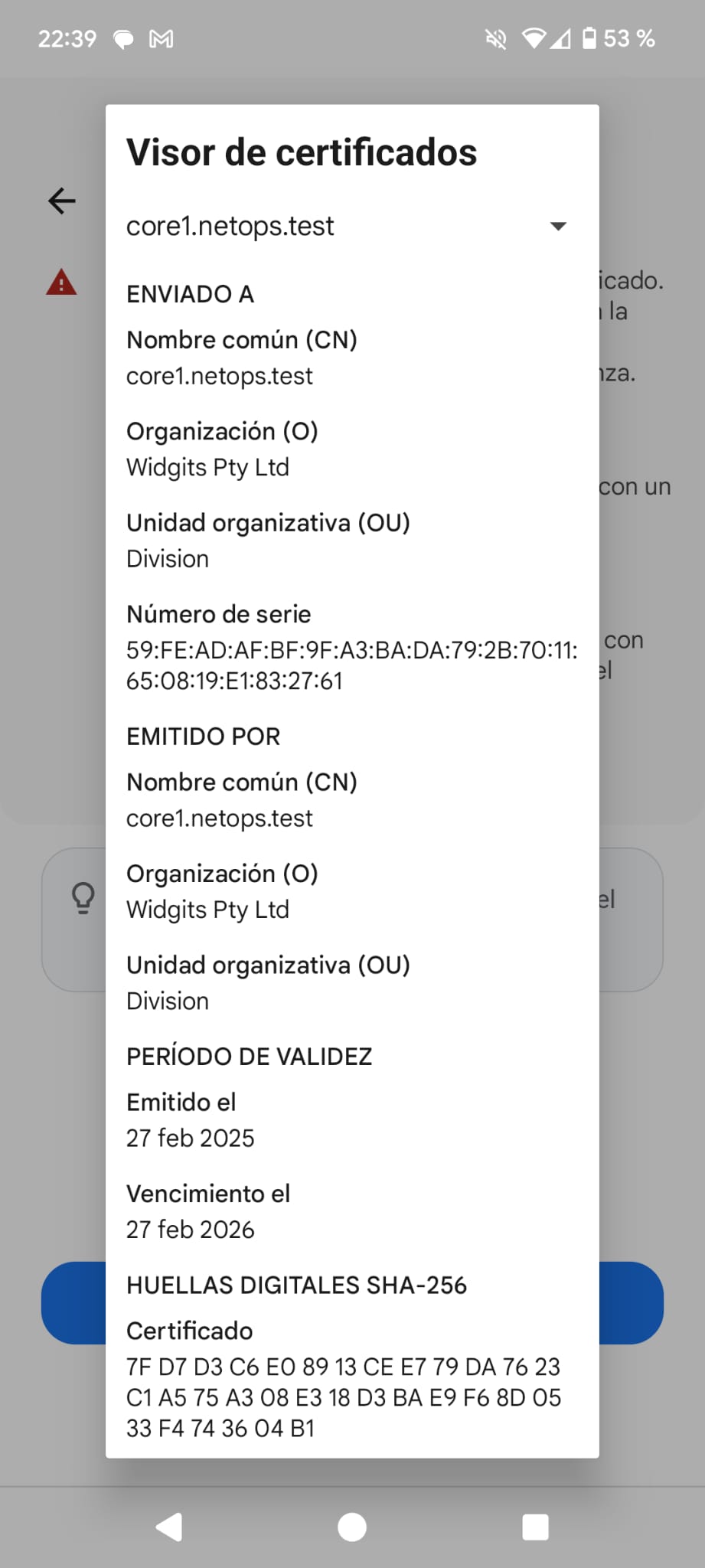

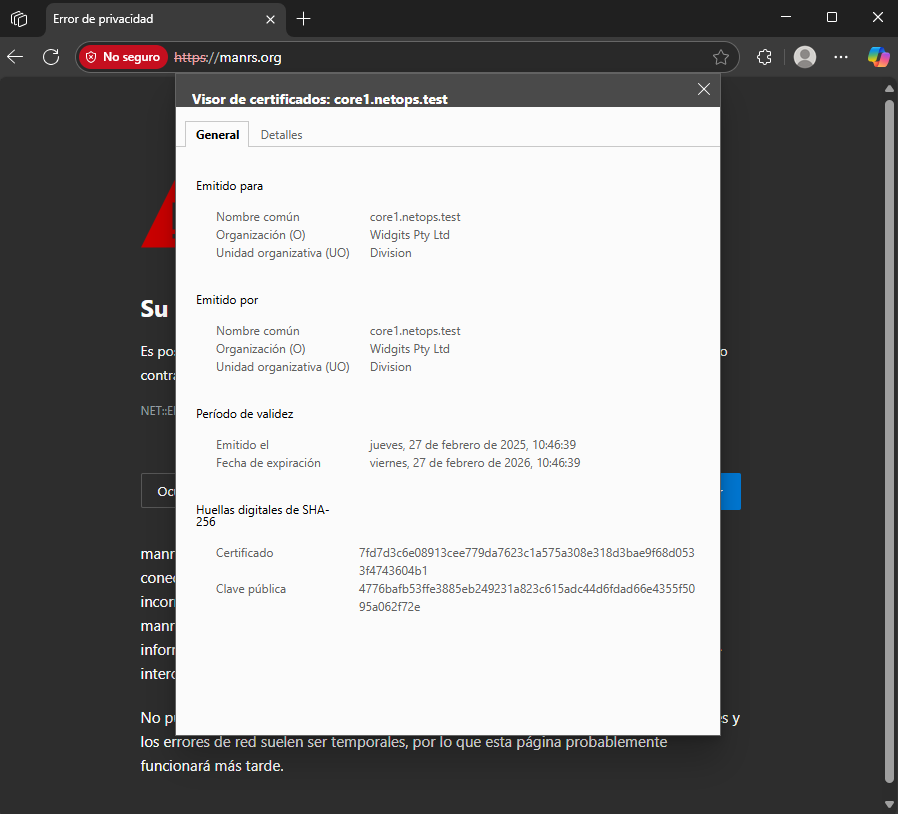

Después de introducir los datos de la tarjeta vi un error HTTPS. ¡Qué raro!, pensé. Al principio pensé que simplemente se había caducado el certificado (nos ha pasado a todos, admitámoslo...) pero no. Viendo el certificado, el dominio era completamente diferente:

¡Vaya susto, la verdad! Como me gusta cacharrear con la red, pensé que podía haberla liado yo. Aunque desapareció al rato, son esa clase de cosas que te dejan mal cuerpo. ¿Y si me han hackeado y estoy inmerso en un ataque MITM?

Hoy (14/04/2025) al entrar a la web de Mutually Agreed Norms for Routing Security (MANRS) he visto el mismo problema, ¡y el mismo certificado! No podía ser coincidencia...

El navegador no me dejaba siquiera entrar a la web, pero sí se podía ver la respuesta con el siguiente comando de cURL:

curl https://www.manrs.org -k

Por un lado, me quedé tranquilo al saber que no era problema mío, sino que estaba Tebas haciendo de las suyas...

En otros ISP directamente tiran la ruta y no devuelve nada. DigiMobil (mi ISP, que recomiendo siempre que puedo), ha decidido que era mejor montar una web a la que redirigir los bloqueos.

Por si a otra persona le sirve, usan el siguiente certificado:

-----BEGIN CERTIFICATE-----

MIIEJzCCAw+gAwIBAgIUWf6tr7+fo7raeStwEWUIGeGDJ2EwDQYJKoZIhvcNAQEL

BQAwgaIxCzAJBgNVBAYTAk5UMRMwEQYDVQQIDApQYWNrZXRsYW5kMRQwEgYDVQQH

DAtTd2l0Y2h2aWxsZTEYMBYGA1UECgwPV2lkZ2l0cyBQdHkgTHRkMREwDwYDVQQL

DAhEaXZpc2lvbjEaMBgGA1UEAwwRY29yZTEubmV0b3BzLnRlc3QxHzAdBgkqhkiG

9w0BCQEWEGFkbWluQFBhY2tldGxhbmQwHhcNMjUwMjI3MDk0NjM5WhcNMjYwMjI3

MDk0NjM5WjCBojELMAkGA1UEBhMCTlQxEzARBgNVBAgMClBhY2tldGxhbmQxFDAS

BgNVBAcMC1N3aXRjaHZpbGxlMRgwFgYDVQQKDA9XaWRnaXRzIFB0eSBMdGQxETAP

BgNVBAsMCERpdmlzaW9uMRowGAYDVQQDDBFjb3JlMS5uZXRvcHMudGVzdDEfMB0G

CSqGSIb3DQEJARYQYWRtaW5AUGFja2V0bGFuZDCCASIwDQYJKoZIhvcNAQEBBQAD

ggEPADCCAQoCggEBALwEzwXhQLG8NTUjXsdyj1sJjjlsfUn2/bo/+YUQqTcyXelB

hfkxoe6kI21fjYyquh3efv4TqfyVEMLygjtGYKrAW9rNxJyk5h69yOQpogr5Wqnn

YB4ZUisN8r2nzJHH1nQhMTghWTmHjlcf62h+WjJIP3th5F/2QD0XnjiVJShlvogF

mtz3h3Q/Yrm4iqeY+M1yz4Av76tNdNgpZMGcHPzXbMaONxtE3sV9YDjDfaMuRJ8k

S4W6Ng6nfLGsG8dDq3i9faHm9VPpJGdWNjIHPsvcjQHnPLh86gROgAzlX3m2nVS1

du6ub2hHjOcDYPD46IBIzFt5YR1LGHrXBVJqpOMCAwEAAaNTMFEwHQYDVR0OBBYE

FE9nhA2hZy9fvwlV//1BnzCSZ0OdMB8GA1UdIwQYMBaAFE9nhA2hZy9fvwlV//1B

nzCSZ0OdMA8GA1UdEwEB/wQFMAMBAf8wDQYJKoZIhvcNAQELBQADggEBAKGNbPtP

o8zHJYXJnSVq/+f3OeMlj1xD4OPlrznk+OMnKxXq6trslhECX4q04ulI/qAW/sgu

ptXAdwXDi5zlIY6BXXFeXSH7DYTWWrFuI4u30yE3C1um35C4N58mgAN45OhtOV/O

mIY/9Bv1J1IbeT+1jOjCRfWZ31ScnYhNrwAHMOVV1qEcTL1OyXj4EHP7/wjU/Bac

pgdZrVBmF4iIPrfPyX6hI2wcDM+K8RC4SiKRQFPvry1sKUHi6Eot2O/2EMt9k+px

BSu7bwP9GH7nSULkhNU6/p6GRnsXnclGD4q299xRZEOyw985iikFrEZnN7Wspsdm

d3lUaBlndXxNpMY=

-----END CERTIFICATE-----

---

Certificate chain

0 s:C = NT, ST = Packetland, L = Switchville, O = Widgits Pty Ltd, OU = Division, CN = core1.netops.test, emailAddress = admin@Packetland

i:C = NT, ST = Packetland, L = Switchville, O = Widgits Pty Ltd, OU = Division, CN = core1.netops.test, emailAddress = admin@Packetland

a:PKEY: rsaEncryption, 2048 (bit); sigalg: RSA-SHA256

v:NotBefore: Feb 27 09:46:39 2025 GMT; NotAfter: Feb 27 09:46:39 2026 GMT

Realmente tener el certificado no sirve para nada. Pero me hubiera gustado que al buscarlo hubiera aparecido, pare mi tranquidad...

¿La solución?

En vista de que no podemos contar con que La Liga deje de hacer estas (no voy a categorizarlo), usar una VPN soluciona el problema.

Mucho ojo, eso sí, con las VPN gratuitas (refranes: nadie da duros a pesetas y si no pagas por el producto tú eres el producto), pues puede ser peor el remedio que la enfermedad.

Personalmente recomiendo Mullvad, por la confianza que me inspiran en lo que a privacidad y seguridad se refiere; además de por la facilidad de conectar con clientes genéricos usando protocolos como VPN y Wireguard (muy útil si deseas usarlo a nivel de red)